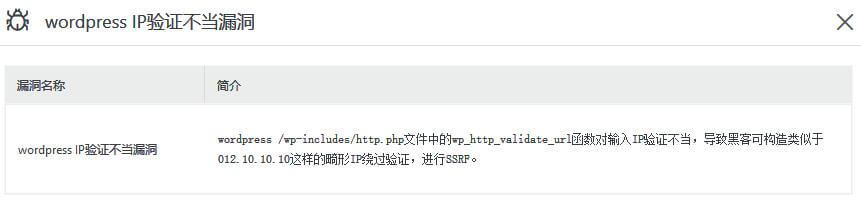

漏洞简介:wordpress /wp-includes/http.php文件中的wp_http_validate_url函数对输入IP验证不当,导致黑客可构造类似于012.10.10.10这样的畸形IP绕过验证,进行SSRF。

备份站点下的这个文件:/wp-includes/http.php

以wp 5.1.1版本为例:

1、修改546行

$same_host = strtolower( $parsed_home['host'] ) === strtolower( $parsed_url['host'] );

替换为

if ( isset( $parsed_home['host'] ) ) { $same_host = ( strtolower( $parsed_home['host'] ) === strtolower( $parsed_url['host'] ) || 'localhost' === strtolower( $parsed_url['host'] ) ); } else { $same_host = false; } ;

2、修改563行

if ( 127 === $parts[0] || 10 === $parts[0] || 0 === $parts[0]

替换为

if ( 127 === $parts[0] || 10 === $parts[0] || 0 === $parts[0] || 0 === $parts[0]

保存退出后,阿里云后台进行验证即可恢复。

微信扫一扫,打赏作者吧~

微信扫一扫,打赏作者吧~